Investigación reciente publicada en la revista Cerebro y comportamiento Reveló un aspecto fascinante de la psicología humana: nuestra percepción del...

MADRID: La primera victoria de España en la Copa Mundial Femenina el año pasado obtuvo otros dos grandes aplausos en...

Escrito por Chris MasonEditor político, BBC News23 de abril de 2024Bajo el frío sol primaveral en una base militar polaca,...

Unos 200.000 españoles asistirán al programa cultural y literario de televisión dosis de página (que significa "página dos") El mes...

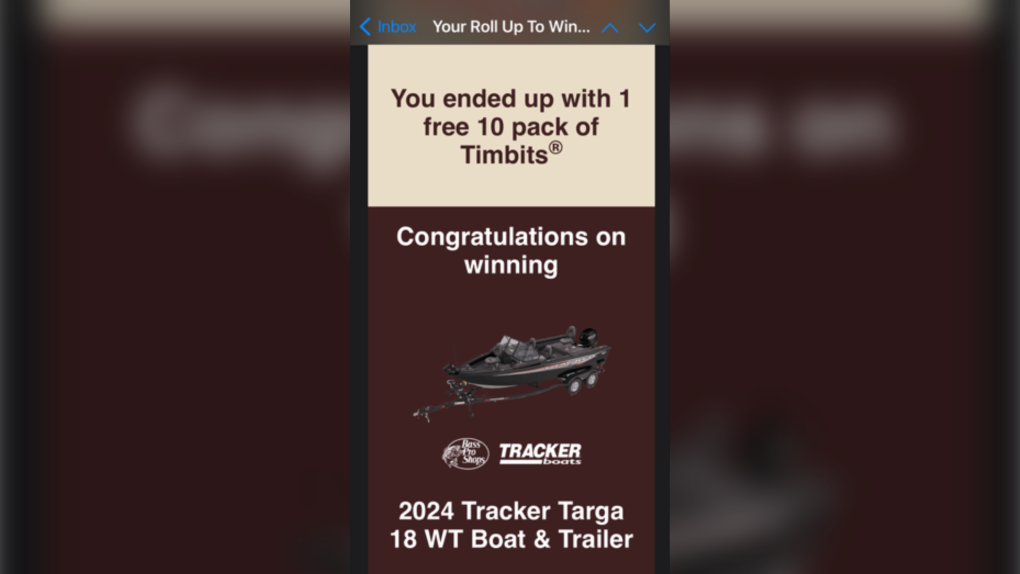

Un bufete de abogados de Montreal quiere emprender acciones legales contra Tim Hortons después de que aproximadamente 500.000 clientes recibieron...

heic2408 - Versión imagen 23 de abril de 2024 Para celebrar el 34º aniversario del lanzamiento de la NASA y...

Eumovil cubre los Campeonatos de España de Carreras por Montaña de la Asociación Nacional de Federaciones de Atletismo El pasado...

Hay una actualización de los rumores sobre FineWoven, un producto de Apple elaborado con un 68% de contenido reciclado posconsumo...

Escrito por Anthony ZurcherNoticias de la BBC, Washington1 hora antesComenta la foto, El Congreso tardó unos seis meses en aprobar...

Cuatro Grandes Premios El paso de Jack Miller de su predecesora Ducati a KTM hizo que el australiano pareciera haber...